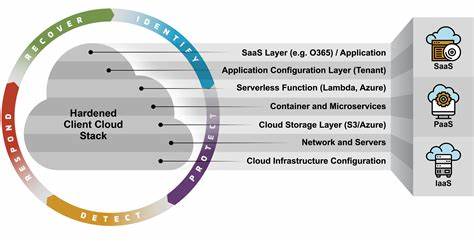

对于使用云的企业而言,受保护的关键始于了解构成其云堆栈组件的各层。这些不同的层(服务,身份,应用程序边缘,负载平衡器,计算和存储)创建了多个潜在目标,对于有见识的人,每个代表可以保护其免受潜在威胁的云环境。

锁定身份管理,身份和访问管理,确定用户可以访问云堆栈的哪些部分,以及访问它们时可以做什么。如果不良行为者可以使用合法凭据访问系统,则几乎可以肯定会做出让步。请执行下列操作:

1. 需要安全密码。 使用系统允许的最长密码或密码短语,或使用包含字母,数字和符号的混合密码。

2. 在任何地方实施MFA。 拥有强密码是不够的。组织需要多层保护。使用第二种验证或身份验证方法为用户登录提供了另一层保护。

3. 创建最低特权角色。 仅授予用户访问最少数量的帐户和系统的权限,以使他们高效。这样可以限制在犯错或不当行为者访问帐户时可以造成的损害。

4. 禁用不活动的帐户。 当员工离开组织时,应立即禁止他们访问所有系统和访问密钥。不活动的帐户使更多端点容易受到攻击,并且不活动的帐户活动通常与活动的帐户受到不同的监视。

5. 监视可疑的用户行为或凭据受损。 使用利用机器学习和分析的实时监控来识别可疑活动和可能受损的帐户凭据。

保护计算层。 企业应采取措施保护计算层,以确保系统和数据的可用性,并防止不良行为者利用其计算能力在企业和Internet中进一步传播恶意软件。请执行下列操作:

6. 加固操作系统。 删除仅用于扩大攻击范围的不必要程序。尽可能保持最新的Service Pack和补丁。

7. 持续检查配置错误和异常。 使用自动化工具来检测整个环境中的变化以及异常行为。

8. 启用安全登录。 向个人颁发安全外壳(SSH)密钥。当跨不安全的网络移动时,这可以使资产得到保护。

9. 实施入站和出站防火墙规则。 设置有关入站和出站数据的内容,数量以及谁可以发送,接收和访问的确定性规则。许多组织都不愿设置出站规则,但是由于攻击者将试图窃取(泄露)敏感数据和知识产权,因此确保明确定义出站规则非常重要。需要在应用程序层而不是传输层或网络层(IP和端口信息)创建防火墙规则,以防止攻击者背负打开的端口(例如,端口53上的域名系统[DNS])。

10. 仅使用受信任的图像。 从头开始构建图像或模板,或者从非常受信任的来源(例如AWS或Microsoft Azure)获得它们。不要使用来自Stack Overflow或随机留言板和用户社区的图像。

安全存储。如果攻击者可以访问存储层,则他们可能会删除或暴露整个存储桶或数据块。请执行下列操作:

11. 管理数据访问。 身份和访问管理(IAM)策略以及访问控制列表(ACL)可帮助您集中控制对存储权限的控制。安全策略允许组织根据帐户,用户或基于某些条件(例如日期,IP地址或请求是否通过安全套接字层(SSL)加密的会话)来启用或拒绝权限。

12. 分类数据。 自动对数据进行分类,以了解存储的数据类型和存储位置。数据分类策略应与安全策略相匹配,任何违规行为应被标记或自动修复。

13. 加密,加密,加密。 加密传输中和静止时的数据。请注意,元数据通常未加密,因此组织不应在云存储元数据中存储敏感信息。

14. 启用版本控制和日志记录。 版本控制使组织可以在出现问题时保留,检索和还原数据。启用版本控制后,如果威胁或应用程序故障导致数据丢失,则企业可以从旧版本的数据还原。维护访问日志可提供审计跟踪,以防某人或某物进入您的系统。

15. 不允许“删除”权限(或要求MFA进行删除)。 组织应在其云基础架构中设置角色,不允许用户删除任何数据。许多云存储解决方案启用了一项功能,该功能要求MFA删除存储层中存储的任何版本的数据。

16. 连续检查是否有配置错误和异常。 使用自动化工具来检测配置错误的存储和权限设置,以及异常的文件访问行为。

保护您的云服务。 在确保边界安全并执行了智能策略之后,您需要专注于专门针对云服务的安全性。

17.使用源代码控制来保护版本,访问内部版本和部署实例。这将减少代码的表面积,并限制整个网络中遭受攻击的可能性。

转自中国存储网,原文链接:http://www.chinastor.com/yunjisuan/02195X0R021.html